El abanico de amenazas al que se enfrenta hoy una empresa está en constante cambio, sin embargo, casi todas las empresas tienen una misma amenaza en común que sigue muy vigente hoy en día: el ransomware. Si bien esta amenaza no es nueva, es cierto que experimentó un gran auge alrededor de 2018, cuando los grupos de delincuentes empezaron a industrializar este servicio e, incluso, a crear programas de afiliados como parte de un servicio de ransomware (RaaS) para generar así más ingresos.

Como es evidente, este negocio también ha ido evolucionando poco a poco, añadiendo la doble extorsión como su bandera más reconocible hoy en día. Esta consiste en exigir una suma de dinero ya no solo por el rescate de los sistemas afectados sino bajo la amenaza de publicar datos sensibles en caso de que la víctima se niegue a pagar o incluso en algunos casos incluso se ha podido observar cómo ciertos grupos de ransomware han ido un paso más allá, añadiendo los ataques de denegación de servicio como una nueva vía de extorsión más.

Modelado de amenazas

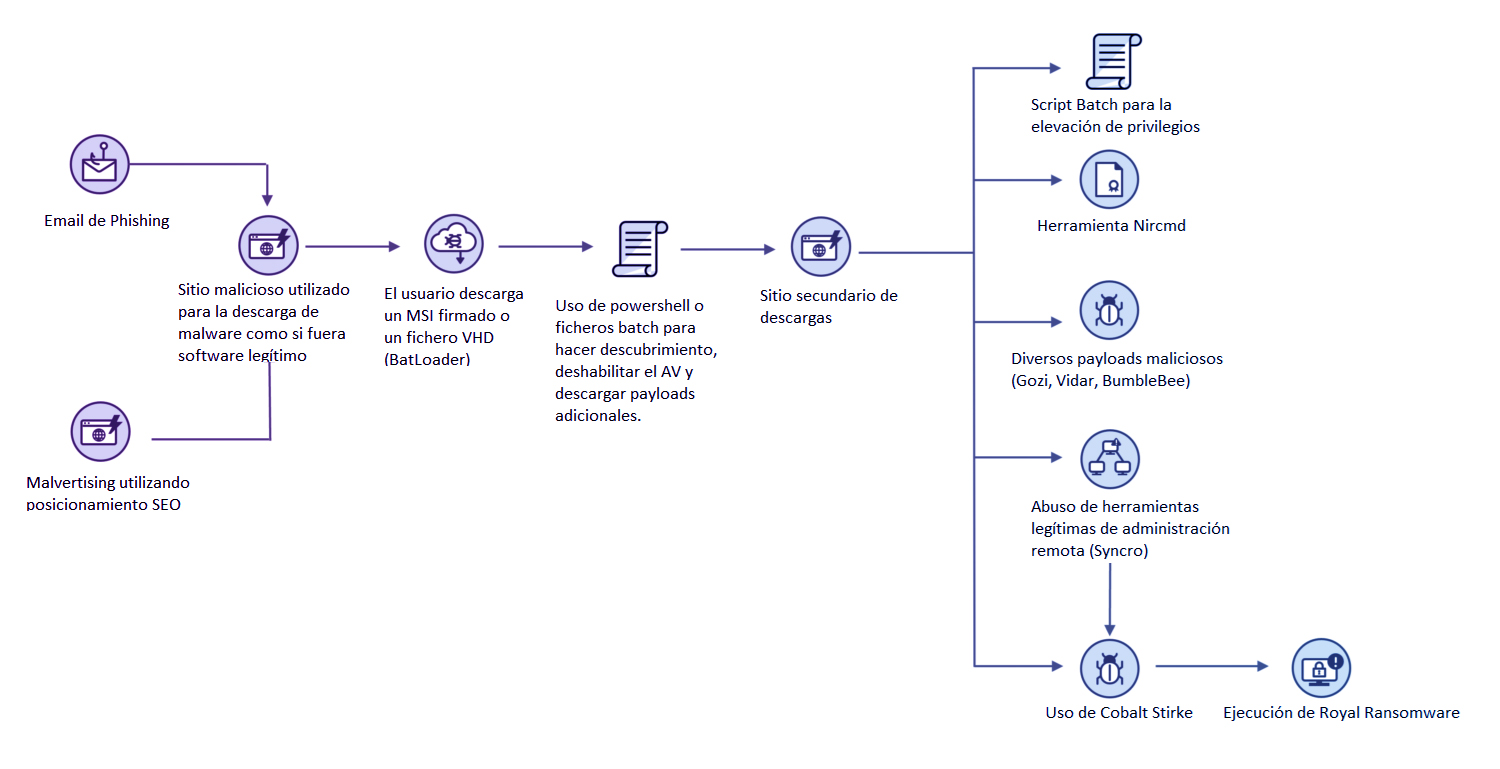

El ransomware suele ser operado por un grupo de personas que, antes de ejecutarlo, siguen una serie de pasos con el fin de llegar a afectar al máximo de sistemas posibles dentro de la empresa y, en muchos casos, incluso borrar previamente los back-ups o exfiltrar datos con los que posteriormente puedan extorsionar a sus víctimas.

Todo este comportamiento, si bien dependiendo del atacante puede variar a nivel de procedimientos, se puede llegar a contextualizar y modelar. Esto nos puede permitir obtener inteligencia sobre las acciones realizadas, así como herramientas o malware utilizados por los atacantes en diferentes incidentes y poder así implementar reglas que puedan ayudarnos a generar casos de uso que podamos utilizar para detectar y mitigar este tipo de amenazas desde su fase más temprana.

Aplicar esta inteligencia en algo tangible y que realmente pueda trasladarse a un procedimiento operativo es complicado, ya que muchas veces esta información queda en una lectura interesante con recomendaciones de mejora a alto nivel, pero no acaba viéndose reflejada en la implementación de nuevas reglas o casos de uso que un equipo de monitorización de seguridad pueda generar alertas o procedimientos.

Otro gran error es pensar que el antivirus “va a detectar el ransomware y lo va a neutralizar”. Aunque en muchos casos el EDR debería ser capaz de detectar esta amenaza, el atacante puede detener este servicio o incluso hacer uso de ciertas técnicas que hacen que esta herramienta quede inutilizada en el momento del ataque.

Por ello, es especialmente relevante no basar la estrategia de seguridad frente a esta amenaza en un único elemento de seguridad y atacar este problema combinando el uso de diferentes tecnologías como puede ser el uso de SIEM+SOAR y el uso de XDR en los endpoints. El objetivo no debe ser únicamente detectar, sino responder de una manera ágil a cualquier amenaza de seguridad que pueda surgir.

Para poder abordar el caso del ransomware de una manera práctica, vamos a tomar como referencia la información sobre el actor DEV-0596.

Toda esta inteligencia se puede traducir en reglas que se pueden aplicar en las herramientas de seguridad, así como implementar un procedimiento de actuación que pueda permitir no solo analizar la alerta desde el SIEM, sino aplicar medidas de respuesta automáticas. Entre ellas, aislar directamente la máquina detectada en base a un riesgo que puede ir siendo incremental en base a la criticidad de las diferentes amenazas detectadas en la máquina afectada.

Así mismo, todas estas acciones previas al ataque de ransomware no dejan de ser oportunidades de detección que debemos utilizar para poder ser proactivos y eliminar este tipo de amenaza de nuestra red antes de que se produzca el desastre total, por lo que disponer de esta inteligencia y aplicarla de manera correcta nos puede permitir implementar medidas más proactivas que nos ayudarán a mejorar ya no solo la detección de este tipo de amenazas sino también su mitigación.

Finalmente, también destacar que, si bien la inteligencia puede ayudarnos tanto a la detección como a la mitigación de un ataque de ransomware desde su fase más temprana, es de vital importancia siempre disponer de un buen plan de recuperación, con back-ups en frío que nos permita poder recuperar los sistemas afectados en el caso de que el ataque se llegue a realizar con éxito.

Deja un comentario