Son cada vez más sofisticadas y complejas. Las amenazas cibernéticas y los entornos tecnológicos han impulsado la necesidad de contar con marcos y estándares que guíen a las organizaciones en la protección de sus activos digitales y la gestión de los riesgos de seguridad cibernética. Así, el Marco de Ciberseguridad del Instituto Nacional de Normas y Tecnología (NIST) de los Estados Unidos se ha erigido como una herramienta indispensable para abordar estos desafíos. Una norma que se remonta a 2014, año en que se lanzó la versión inicial bajo el título «Marco para mejorar la ciberseguridad de las infraestructuras críticas (CSF)», y que sentó las bases para la gestión de la ciberseguridad. Con él, las organizaciones podían identificar, proteger, detectar, responder y recuperarse de amenazas cibernéticas.

Sin embargo, a medida que las organizaciones comenzaron a implementarla y a enfrentarse a desafíos emergentes en el ámbito de la ciberseguridad, también se identificaron áreas de mejora. En respuesta, el NIST lanzó la versión 1.1 del Marco de Ciberseguridad en 2018, donde se introdujeron mejoras clave, como una mayor claridad en la gestión de riesgos, una mejora de la flexibilidad en la adaptación del marco a diferentes contextos organizacionales y la integración con otros estándares y marcos de ciberseguridad.

Pero, a pesar de estas mejoras, la constante evolución del entorno digital requería de innovación continua. Así fue como en 2022, el NIST emitió la primera solicitud de información sobre el CSF, publicando en agosto de 2023 el borrador de lo que sería la versión 2.0 del CSF. Y, finalmente, el pasado 26 de febrero se publicó la versión 2.0 del “Marco de Ciberseguridad (CSF)”, lo que marcó una nueva etapa en la evolución de este marco de referencia.

Esta nueva versión 2.0 aborda las amenazas actuales prestando mayor atención a cuestiones como la seguridad de las cadenas de suministro y elevando la importancia del gobierno corporativo como nueva función del marco. Pero también evoca una pregunta fundamental: ¿Qué cambios trae consigo esta nueva versión y qué beneficios concretos puede ofrecer a las organizaciones en la protección de sus activos digitales y la gestión de riesgos de seguridad?

El cambio de título no es casualidad. Aunque las versiones anteriores del NIST se centraban en la seguridad de las infraestructuras críticas de Estados Unidos, resultaron ser beneficiosas para organizaciones de todos los tamaños, sectores y etapas empresariales. Por consiguiente, la versión 2.0 del CSF ha eliminado el enfoque en las infraestructuras críticas y ha adoptado el término más ampliamente reconocido «Marco de Ciberseguridad (CSF)», reflejando así su relevancia global y ampliando su alcance para que pueda ser utilizado por todos los sectores.

Esto se alinea con el hecho de que los actores hostiles no solo atacan a empresas y administraciones de sectores críticos o sensibles, sino que pueden atacar a cualquier tipo de organización.

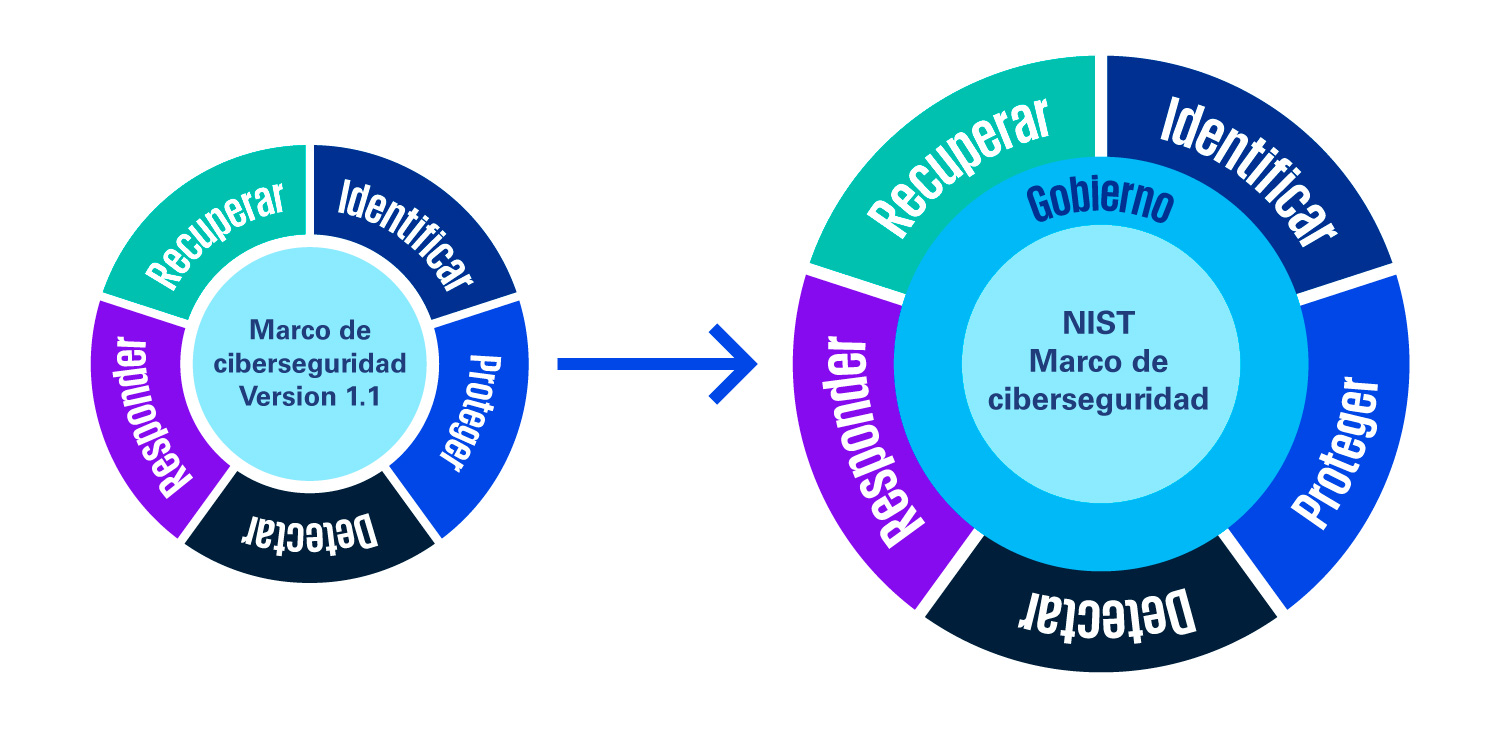

Una de las novedades más relevantes del Marco de Ciberseguridad del NIST 2.0 es la inclusión de una nueva función transversal en su núcleo con el objetivo de resaltar la importancia de las tareas de gestión y gobierno alrededor de todo el proceso de implementación del framework: “Gobernar”. De esta forma, “Gobernar” se une a las cinco funciones básicas existentes del NIST CSF: Identificar, Proteger, Detectar, Responder y Recuperar. Con esta nueva función se centra la atención en las personas, los procesos y la tecnología de cada organización necesarios para tomar y ejecutar decisiones de ciberseguridad. Porque, aunque la versión anterior del CSF especificaba lo que había que hacer, no se centraba en las personas que supervisaban esas tareas ni en las políticas y procedimientos que regían esos controles.

Dentro de esta nueva función, se introduce una nueva categoría para la gestión del riesgo de la cadena de suministro y el desarrollo de software seguro, que se comentará en detalle más adelante.

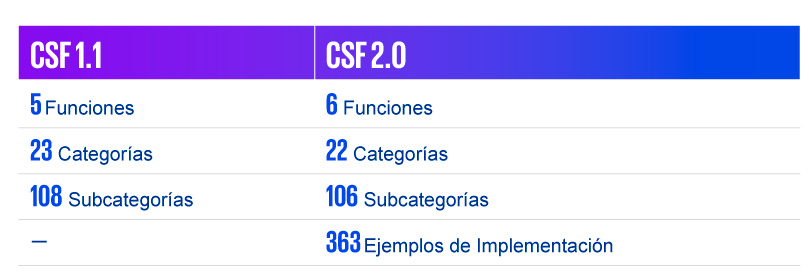

Por otro lado, a diferencia de su predecesora, la versión 2.0 incluye un mayor nivel de detalle para ayudar a las organizaciones a aterrizar los 6 pilares del framework. Los seis pilares se dividen a su vez en 22 categorías, que se han reestructurado con respecto a la versión anterior:

De esta forma, se ha añadido la función transversal de Gobierno, pero se han reestructurado las categorías y subcategorías, siendo actualmente 22 y 106 respectivamente, y se han añadido los ejemplos de implementación, siendo la foto comparativa la siguiente:

Se trata de pasos concretos y orientados a la acción para ayudar a lograr objetivos específicos establecidos en las Subcategorías. En ningún caso se han incluido como una lista exhaustiva de todas las acciones que debería realizar una organización para alcanzar un resultado o como acciones para hacer frente a los riesgos de ciberseguridad, sino que son orientaciones o casos de uso para tomar como punto de partida.

Más concretamente, y en consonancia con la relevancia que ha adquirido la gestión de riesgos en la cadena de suministro en diferentes regulaciones como la Directiva NIS2, DORA o la Ley de Ciberresiliencia, también NIST CSF 2.0 otorga mayor peso a la gestión de riesgos en la cadena de suministro: recomienda establecer un programa integral de gestión de riesgos en la cadena de suministro. Junto con otras categorías, esta ha pasado a formar parte de la función transversal de Gobierno, al entender que se trata de una categoría core dentro del modelo de cumplimiento de la organización. Esta categoría se divide en 10 subcategorías y permite a las organizaciones identificar, establecer, gestionar y supervisar eficazmente los procesos de gestión de riesgos de la cadena de suministro.

Por otro lado, con respecto al NIST 1.1., en esta versión se incluyen instrucciones más detalladas sobre la creación y el uso de Perfiles del Marco para adaptar las prioridades de ciberseguridad a sectores y casos de uso específicos. En concreto, se han implementado cambios en los pasos para la creación y uso de perfiles, siendo actualmente los siguientes:

Con todo ello, la versión 2.0 del Marco de Ciberseguridad (CSF) integra y detalla dominios de seguridad que van a ser clave en el corto-medio plazo para todo tipo de organizaciones. La cadena de suministro, por un lado, pero también la inteligencia artificial. Y es que los riesgos de tecnologías emergentes, como es el caso de la IA, exigen respuestas que se integren en los procesos ya existentes de la compañía y la actualización del CSF a su versión 2.0 ha permitido que enlace de manera directa con el Marco de Gestión de Riesgos presentados por NIST a través de su documento NIST AI RMF.

Por otro lado, la seguridad en el desarrollo. Porque , al igual que sucede en materia de cadena de suministro, recientemente se ha publicado a nivel europeo el esquema de certificación de productos en materia de ciberseguridad que garantiza un nivel adecuado en los desarrollos. Y, además, esta versión actualizada del Marco de Ciberseguridad (CSF) pone foco en la medición de la eficiencia y la efectividad del programa de gestión de riesgos en seguridad a través de un enfoque transversal. En él se incide de manera clara en la necesidad de realizar procesos de cuantificación y medición de los riesgos y los impactos en materia de seguridad, lo que ayuda de manera directa tanto a la identificación y mitigación de estos riesgos como a su escalado y reporte a comités o terceras partes interesadas.

En definitiva, esta actualización del marco NIST se suma a otras normativas y regulaciones al alinear los aspectos sobre los que poner el foco, facilitando así a las organizaciones el diseño de sus modelos de cumplimiento internos que permitan, no solo cumplir con las exigencias de normativas generales y sectoriales, si no también elevar su nivel de madurez y optimizar sus modelos internos.

Deja un comentario