Como cualquier tecnología emergente, la computación cuántica no ha dejado de desarrollarse y cada día son más patentes sus progresos aplicados a diversos campos de la ciencia. La creación de sensores para la detección de campos magnéticos, las simulaciones moleculares para el desarrollo de fármacos o la resolución en segundos de problemas que un superordenador tardaría miles de años en resolver son solo algunos ejemplos de sus capacidades. Pero ¿cómo hemos llegado hasta aquí?

Los ordenadores tradicionales procesan información digital en una base binaria en lo que conocemos como bits (0 o 1). Los ordenadores cuánticos utilizan un concepto denominado qubits, los cuales pueden estar en una superposición de estados. Esta característica les permite resolver ciertos problemas con una velocidad exponencialmente superior.

Precisamente, uno de los ámbitos donde la computación cuántica destaca es la factorización de números primos o en el cálculo de logaritmos discretos, los cuales, a su vez, representan la base de la seguridad digital actual y nuestros mecanismos de cifrado.

La consecuencia directa es evidente: si una computadora cuántica suficientemente potente pudiera ser funcional, sería capaz de romper la mayor parte de la criptografía que protege nuestras comunicaciones, transacciones o datos confidenciales que ahora mismo creemos seguros.

Los continuos avances en computación cuántica no son sino una llamada de atención a una realidad que se aproxima a gran velocidad. Ya en 2022 el Instituto Nacional de Estándares y Tecnología (NIST) de EE. UU anunció los primeros algoritmos que reemplazarían a los actuales por alternativas resistentes a la computación cuántica. Quizá este fue el punto de inflexión que nos confirmaba que la computación cuántica ya no era solo teoría.

Esta es, probablemente, la mayor preocupación a día de hoy. Porque, si los mecanismos de cifrado que utilizamos en la actualidad ya son vulnerados, ¿qué ocurriría si un atacante se dedicase a almacenar gran cantidad de información sensible y la pudiese descifrar gracias a la computación cuántica dentro de unos años?

No es una actividad tecnológicamente sencilla. Para realizarla, sin considerar la magnitud de información que se genera diariamente, el atacante debería tener una capacidad de almacenamiento inmensa y, sobre todo, tendría que ser capaz de saber cuál es el tráfico cifrado que contiene información que pueda ser útil dentro de un número indeterminado de años. Pero, aun así, el riesgo es real.

Para poder hacer frente a esta amenaza y a otras muchas que pueden suponer la computación cuántica debemos disponer de ciertas herramientas. Y, en la actualidad, estas herramientas se ven representadas en dos ámbitos: por un lado, tenemos los nuevos algoritmos de cifrado que se están desarrollando y, por otro, los mecanismos de adopción que entidades como la PQCC (Post Quantum Cryptography Coalition) proponen como primera aproximación.

En relación a los algoritmos de cifrado, en agosto de 2024 se aprobaron por NIST tres nuevos FIPS (Estándares Federales de Procesamiento de Información): FIPS 203, 204 y 205.

El primero de ellos (FIPS2) tiene como objetivo ser el estándar para el cifrado general. Para ello, utiliza claves de cifrado comparativamente pequeñas, fáciles de intercambiar y de operar. Está basado en el algoritmo CRYSTALS-Kyber, al que se ha llamado ML-KEM (siglas de Module-Lattice-Based Key-Encapsulation Mechanism o «Mecanismo de Encapsulación de Claves basado en Lattices Modulares»).

El segundo de ellos, FIPS 204, tiene como objetivo la protección de firmas digitales, utilizando CRYSTALS-Dilithium, al que se ha llamado ML-DSA (Module-Lattice-Based Digital Signature Algorithm o «Algoritmo de Firma Digital basado en Lattices Modulares»).

Y, el último, FIPS 205, también planteado para la protección de firmas digitales, emplea el algoritmo Sphincs+, y está pensado como método de respaldo a ML-DSA. En este caso, se le ha llamado SLH-DSA (Stateless Hash-Based Digital Signature Algorithm o «Algoritmo de Firma Digital sin Estado basado en Hashes»).

Pero ¿qué ha cambiado en estos algoritmos, respecto a los tradicionales y por qué son ahora más resistentes a ser descifrados mediante computación cuántica? Pues bien, para entender el funcionamiento de estos algoritmos, vamos a utilizar como ejemplo Kyber y compararlo con un algoritmo tradicional como RSA.

Como se ha comentado anteriormente, el cifrado actual se basa en la factorización de números primos. Es sencillo multiplicar dos números primos entre sí, pero es difícil saber, dado un número resultante, qué dos números primos se multiplicaron para llegar a él, siendo especialmente complejo cuando estos números son muy grandes.

Para entenderlo de manera sencilla, vamos a utilizar un símil con colores. Es sencillo mezclar dos colores, pero, dado un color ya mezclado, no es tan inmediato obtener qué dos colores se mezclaron inicialmente. El problema radica en que las computadoras cuánticas son especialmente buenas en identificar esos colores originales.

¿Qué proponen los algoritmos como Kyber en nuestro ejemplo? Proponen introducir pequeñas imperfecciones en esos colores, a cada paso de la comunicación. Esta imperfección o ruido aleatorio introduce una incertidumbre que dificulta enormemente descomponer el color resultante en los dos colores originales. Sin embargo, conociendo el color original, es relativamente sencillo descartar ese matiz aleatorio añadido.

Como hemos visto, no solo es necesario disponer de algoritmos de cifrado resistentes, también es necesario identificar un plan de acción para poder empezar a implementarlos.

Ya en la publicación de NIST de los algoritmos FIPS 203, 204 y 205, se alienta a empezar la integración de estos protocolos en los sistemas más críticos, teniendo en consideración que requerirá años llegar a una transición completa.

La PQCC (Post-Quantum Cryptography Coalition) es una iniciativa global que trata de coordinar la transición hacia una criptografía segura, difundiendo información y prácticas, proponiendo hojas de rutas para la migración y estableciendo foros de cooperación.

En el mes de mayo, la PQCC publicó una guía estratégica que pueda servir como base para la adopción de estos mecanismos de cifrado post-cuántico (PQC).

Dicha guía proporciona un ejemplo de hoja de ruta basándose en cuatro pilares:

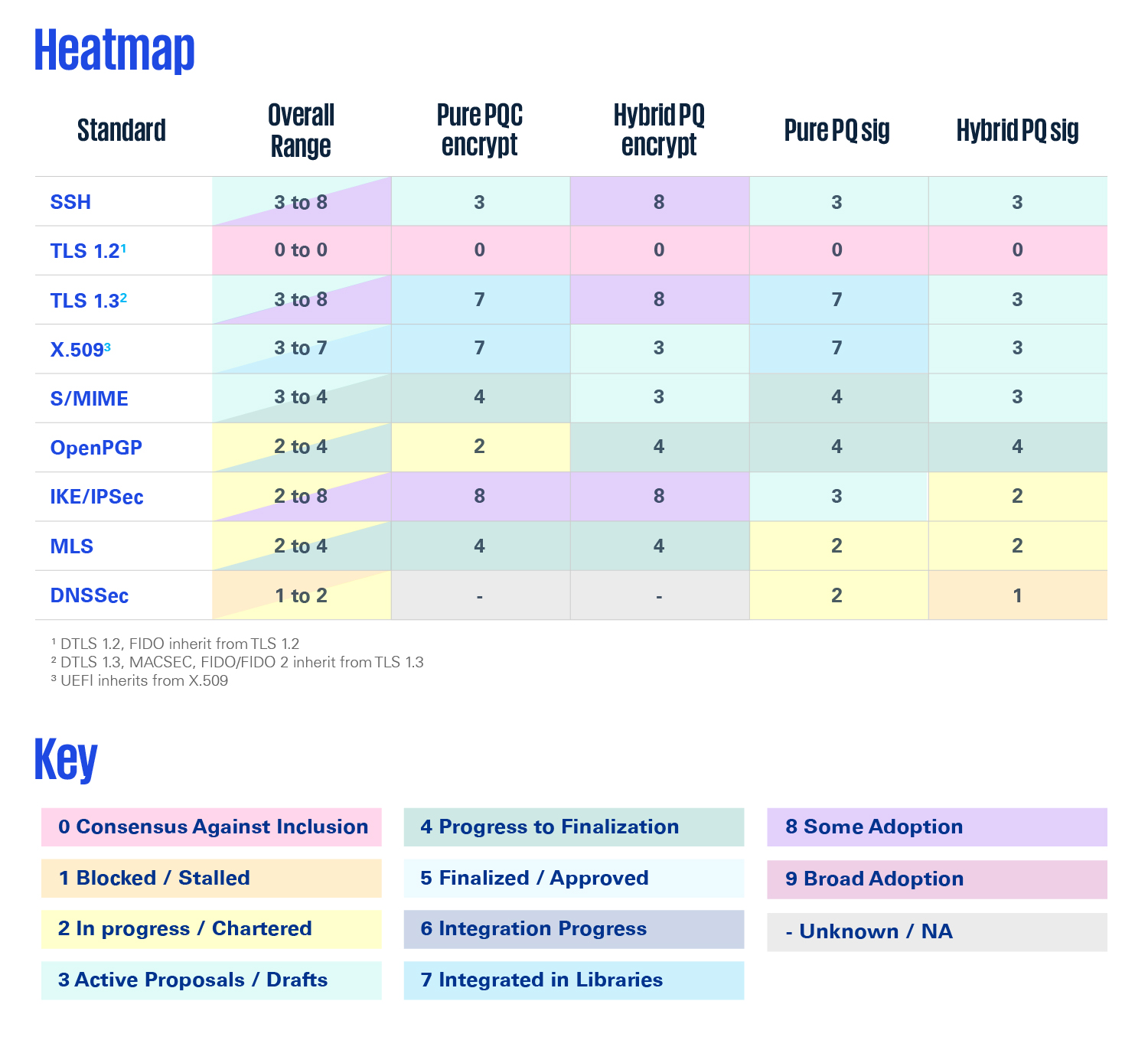

Sin embargo, no siempre disponemos de algoritmos que reemplacen los existentes para cada uno de sus usos. Para poder tener una visión actualizada del estado de estos, la PQCC ofrece mensualmente actualizaciones de la adopción de dichos algoritmos, como puede verse en la siguiente imagen correspondiente al mes de mayo:

La computación cuántica supone un reto sin precedentes para la seguridad, ofreciendo a la vez una oportunidad única de construir sistemas más resilientes, adaptables y preparados para el futuro.

Los avances en investigación continúan desarrollando algoritmos a disposición pública avalados por entidades referentes, como NIST. E iniciativas como PQCC proporcionan guías que pueden ser de utilidad para valorar la implantación de los mismos de una manera progresiva. Pero todo ello debe ir acompañado de un asesoramiento y acompañamiento experto con el que cada organización pueda definir y ejecutar sus roadmaps hacia la criptografía post-cuántica, con el objetivo de obtener una transición segura, realista y adaptada a sus prioridades estratégicas.

Porque son ahora las organizaciones quienes deben actuar con antelación, aprovechando el conocimiento colectivo y considerando que, una adopción anticipada, puede reducir riesgos futuros.

Deja un comentario